- Auf dieser Seite

- Was ist ein Cybersecurity (Risk) Assessment?

- Welchen Nutzen bringt mir dieser Guide?

- Checkliste

- Die 5 grössten Cyberbedrohungen und ihre Folgen

- Warum soll ich ein Cybersecurity Risk Assessment durchführen?

- Best Practice für ein Cybersecurity Risk Assessment

- Wie ich meine Cybersicherheitsrisiken kontrolliere – Schritt für Schritt

- Da Sie bis zum Ende durchgehalten haben …

Durch ein Cybersecurity Risk Assessment.

Was ist ein Cybersecurity (Risk) Assessment?

Ein Cybersecurity (Risk) Assessment prüft, ob Ihre IT-Systeme ausreichend gegen Cyberangriffe geschützt sind. Es deckt Schwachstellen auf und empfiehlt gezielte Massnahmen, mit denen Sie die Informationssicherheit verbessern können.

Welchen Nutzen bringt mir dieser Guide?

Der Guide bietet eine Fülle wissenswerter und praktischer Infos:

- Die 5 grössten Cyberbedrohungen und ihre Folgen

- Warum soll ich ein Cybersecurity Risk Assessment durchführen?

- Best Practices für ein Cybersecurity Risk Assessment

- Wie ich meine Cyberrisiken kontrolliere – Schritt für Schritt

- Checkliste für den Eigengebrauch

Checkliste

Wie ich meine Cyberrisiken kontrolliere – Schritt für Schritt

Die 5 grössten Cyberbedrohungen und ihre Folgen

Hier lautet das Motto «Vorsicht ist besser als Nachsicht», denn Cyberbedrohungen sind real und können ein Unternehmen sogar in den Ruin treiben. Dies sind die 5 grössten Cyberbedrohungen, einfach erklärt:

-

Ransomware und Malware

Mit Ransomware verschaffen sich Angreifer Zugang zum Netzwerk eines Unternehmens. Ihr Ziel besteht darin, Daten zu stehlen und/oder zu verschlüsseln, Backups zu zerstören und einen Fernzugriff zu installieren. Da verschlüsselte Daten unbrauchbar sind, verlangen die Angreifer ein Lösegeld für die Entschlüsselung. Um den Druck zu erhöhen, drohen sie oft damit, sensitive Daten zu veröffentlichen.

Bei Malware handelt es sich um Schadprogramme, die es ermöglichen, Computersysteme zu infiltrieren und zu beschädigen, sensitive Daten zu stehlen oder anderen Schaden anzurichten. Malware ist schwierig zu entdecken und zu entfernen. Sie gelangt beispielsweise via E-Mail-Anhang, Downloads oder infizierte Webseiten auf einen Computer.Echtes Beispiel: Im Februar 2023 musste die Universität Zürich wegen einem Ransomware-Angriff Teile ihrer IT-Landschaft isolieren, was den Systemzugriff von Studierenden und Mitarbeitenden beeinträchtigt hat.

|

«Das oberste Ziel ist es, Ihre geschäftskritischen Systeme gegenüber Cybervorfällen resilient zu machen und sensitive Informationen zu schützen.» Leo Huber |

|

-

Phishing

Phishing ist die gängigste Methode, um Ransomware zu verbreiten. Beim Phishing bringen Angreifer die Nutzer via E-Mail dazu, einen Link anzuklicken, ein Passwort einzugeben, eine Datei herunterzuladen oder ein Makro auszuführen und schliesslich Malware zu installieren – was sie später alles ausnutzen. Diese Methode des Social Engineering kann gezielt auf eine Person angewandt werden, indem die Angreifer aus vielfältigen Quellen (z.B. Profilen auf sozialen Medien) Informationen über ihr Opfer sammeln.

Echtes Beispiel: Im Februar 2023 haben Angreifer über E-Mails Schadsoftware bei der SBB verbreitet. Dabei ist es ihnen gelungen, in einen Teil des Unternehmensnetzwerks einzudringen. -

Ausnutzen von Schwachstellen

Bei sogenannten Vulnerabilities handelt es sich um Schwachstellen in der Computer-Hardware oder -Software, die die Sicherheit des Gesamtsystems beeinträchtigen. Indem Angreifer diese Schwachstellen ausnutzen, verschaffen sie sich Zugang zum System, stehlen Daten und installieren Schadsoftware, mit der sie die volle Kontrolle übernehmen, auf andere Systeme übergreifen und sogar das ganze Netzwerk kontrollieren können.

Echtes Beispiel: 2018 gelang es Angreifern durch Einschleusen von Schadcode in eine Webseite von British Airways, Finanz- und persönliche Daten von 380'000 Kunden zu stehlen. -

Schwaches Passwort

Ein einfaches Passwort (Geburtsdatum, Name des Haustiers, «12345» usw.) ist leicht zu knacken – insbesondere für automatisierte Tools. Dadurch werden Online-Konten anfällig für Angriffe, was zum Missbrauch der persönlichen Daten führen kann. Nutzer sollten deshalb unbedingt einzigartige Passwörter verwenden, d.h. eine Kombination aus Buchstaben, Zahlen, Sonderzeichen, Gross-/Kleinbuchstaben usw. Eine Zwei-Faktor-Authentisierung (etwas, das man kennt, z.B. ein Passwort, und etwas, das man besitzt, z.B. ein Smartphone) erhöht die Sicherheit zusätzlich.

Echtes Beispiel: Das Mirai botnet wurde vom Angreifer geschaffen, indem er standardisierte oder schwache Zugangsdaten nutzte und IoT-Geräte infizierte (s. auch DDoS). -

Distributed Denial of Service (DDoS)

Bei einem DDoS-Angriff sorgt eine immense Anzahl von Requests für eine organisierte, gewollte Überlastung von beispielsweise einem Webshop, sodass es zu einem Serviceunterbruch kommt. Solche Angriffe gehen zum Beispiel von Systemen privater Nutzer aus, die Teil eines Bot-Netzwerks sind. Ein Netzwerk kann aus zehntausenden oder noch mehr Systemen bestehen. DDoS-Angriffe stören den Betrieb von Unternehmen, Behörden und anderen Organisationen. Das Ziel eines DDoS-Angriffs besteht häufig darin, einen Reputations- oder einen finanziellen Schaden zu verursachen oder das Chaos bei einem Angriff für schädliche Aktivitäten zu nutzen.

Echtes Beispiel: 2016 legten drei aufeinanderfolgende DDoS-Angriffe auf Dyn in grossen Teilen der USA und Europas das Internet lahm.

Die möglichen Auswirkungen eines Cyberangriffs

Ist ein Angriff erfolgreich, kann er vielfältige Folgen haben: von der Verschlüsselung und dem Diebstahl sensitiver Daten über den Unterbruch kritischer Prozesse und verzögerte Service- und Produktelieferungen bis hin zu Reputationsschäden und finanziellen Verlusten – gar Konkurs. Selbst wenn es Sicherheitskopien eines Systems gibt, ist die Wiederherstellung zeitintensiv und teuer. Das Vertrauen zurückzugewinnen, kann Monate oder gar Jahre dauern.

Warum soll ich ein Cybersecurity Risk Assessment durchführen?

Information ist heute ein zentraler Vermögenswert – höchstwahrscheinlich auch in Ihrem Unternehmen. Deshalb ist es entscheidend, dass Sie Ihre Daten und Ressourcen schützen. Das können Sie aber nur, wenn Sie wissen, welchen Risiken Sie ausgesetzt sind. Um es noch etwas kniffliger zu machen: Sie müssen dieses Wissen auf allen Stufen Ihres Unternehmens verankern.

Das gelingt am besten mit einem Top-down Approach. Denn um erfolgreich zu sein, muss Ihr Unternehmen fundierte Entscheidungen treffen. Genau ein solcher Top-down Approach sollte das Fundament eines Cybersecurity Risk Assessment bilden. Dieses verschafft Ihnen nicht nur einen Überblick über die Risiken, denen Sie ausgesetzt sind, sondern beinhaltet auch eine Liste mit konkreten Gegenmassnahmen.

Best Practice für ein Cybersecurity Risk Assessment

Der Top-down Approach hat sich sehr bewährt. Er hilft dabei, unternehmensweit ein Verständnis der Risikoszenarien zu schaffen. Zudem ermöglicht er es, Entscheidungen zu treffen und Sicherheitskontrollen einzuführen, die breite Akzeptanz finden.

Der Top-down Approach und folglich ein erfolgreiches Cybersecurity Risk Assessment fusst auf den folgenden zwei Säulen:

|

Flexibel |

Verständlich |

Wenn Sie Ihre Cybersicherheitsrisiken richtig quantifizieren und Ihr Unternehmen schützen wollen, ist dies der Weg, den Sie einschlagen sollten.

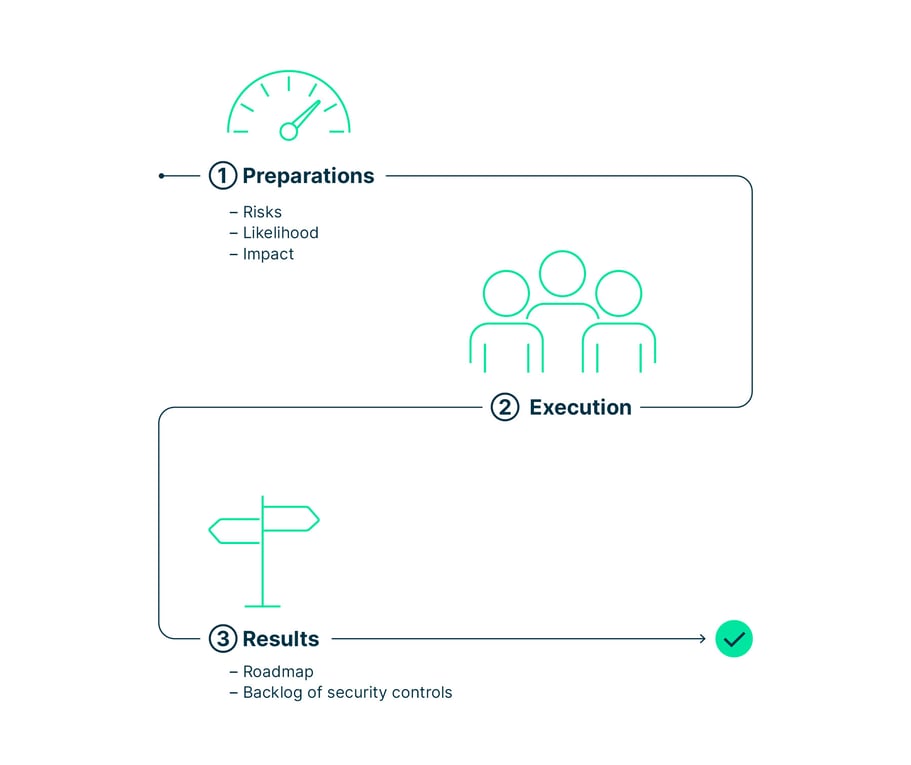

Wie ich meine Cybersicherheitsrisiken kontrolliere – Schritt für Schritt

Nun, da wir das Terrain vorbereitet haben, schauen wir uns das Cybersecurity Risk Assessment Schritt für Schritt an.

|

Schritt 1 |

Schritt 2 |

Schritt 3 |

Schritt 4 |

|

Analysieren Sie Ihr Unternehmen, um es vor Cyberangriffen zu schützen |

Ermitteln Sie Ihre Assets – sie könnten im Visier von Angreifern sein |

Machen Sie sich mit Cyberrisiken vertraut |

Erhöhen Sie die Sicherheit |

|

«Um alle wichtigen Risiken zu erfassen, empfiehlt es sich, mit den Geschäftsprozessen zu beginnen.» Michael Lehmann |

|

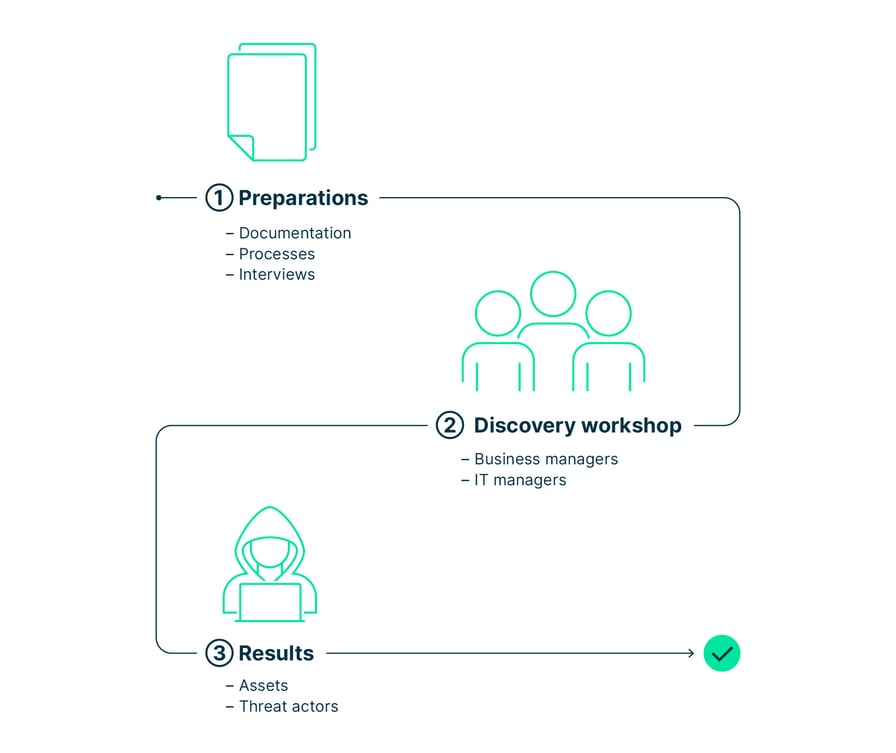

Schritt 1: Analysieren Sie Ihr Unternehmen, um es vor Cyberangriffen zu schützen

Analysieren Sie zunächst Ihre geschäftlichen Aktivitäten und erstellen Sie eine Liste der wichtigsten Assets, die Ihr Unternehmen schützen muss. Beleuchten Sie allgemeine Bedrohungsszenarien, d.h. wer das Unternehmen angreifen könnte und warum.

Ermitteln Sie die wichtigsten Interessengruppen, die Geschäftsprozesse steuern, die Sie schützen sollen. Eine vielversprechende Methode hierzu sind Interviews mit mehreren Verantwortlichen.

Interviews oder ITIL eignen sich auch, um die wichtigsten digitalen Prozesse zu ermitteln. Um deren Relevanz zu bestimmen, fragen Sie sich: «Welche Auswirkungen hätte es, wenn dieser Prozess für 1 Stunde, 1, 3, 10 oder 30 Tage unterbrochen würde?»

Das Ergebnis dient Ihnen als Grundlage, um sämtliche Prozesse gemäss deren Relevanz sowie eine Liste mit allen potenziellen böswilligen Akteuren und den dazugehörigen Bedrohungsszenarien vorzubereiten.

Nun geht es an den praktischen Teil.

Führen Sie einen Discovery Workshop durch. Das Hauptziel: die geschäftlichen Aktivitäten und die Bedrohungslage genau zu verstehen. Modellieren Sie beides in einem High-Level-Prozess. Laden Sie die Geschäftsleitung ein sowie die Personen, die für die Geschäftsaktivitäten, die digitale Architektur und die digitalen Prozesse verantwortlich sind.

Zeichnen Sie im Workshop die kritischen Prozesse auf und entscheiden Sie gemeinsam, welche Assets Sie schützen müssen. Es gibt zwei Kategorien von Assets:

- Geschäftsrelevante Assets

Daten, Komponenten oder Funktionalität, die einen zentralen Bestandteil des Unternehmenszwecks sowie Teil des Ökosystems bilden, z.B. Firmenimage, Verträge und geistiges Eigentum - Sicherheitsrelevante Assets

Komponenten oder Funktionalität, die für einen potenziellen Angreifer besonders wertvoll sind, z.B. Patente, Kundendaten, kritische Infrastruktur, Transaktionssysteme oder Finanzdaten

Sie sind nun in der Lage, die böswilligen Akteure und die wichtigsten Bedrohungsszenarien zu definieren.

Am Ende der Business-Analyse haben Sie

- einen Überblick über Ihre Geschäftsprozesse gewonnen

- eine Liste von Assets erstellt, die Teil Ihrer kritischen Geschäftsprozesse sind und die Sie schützen wollen

- das Bedrohungsspektrum für die Cybersicherheit definiert, einschliesslich der böswilligen Akteure und der wichtigsten Bedrohungsszenarien

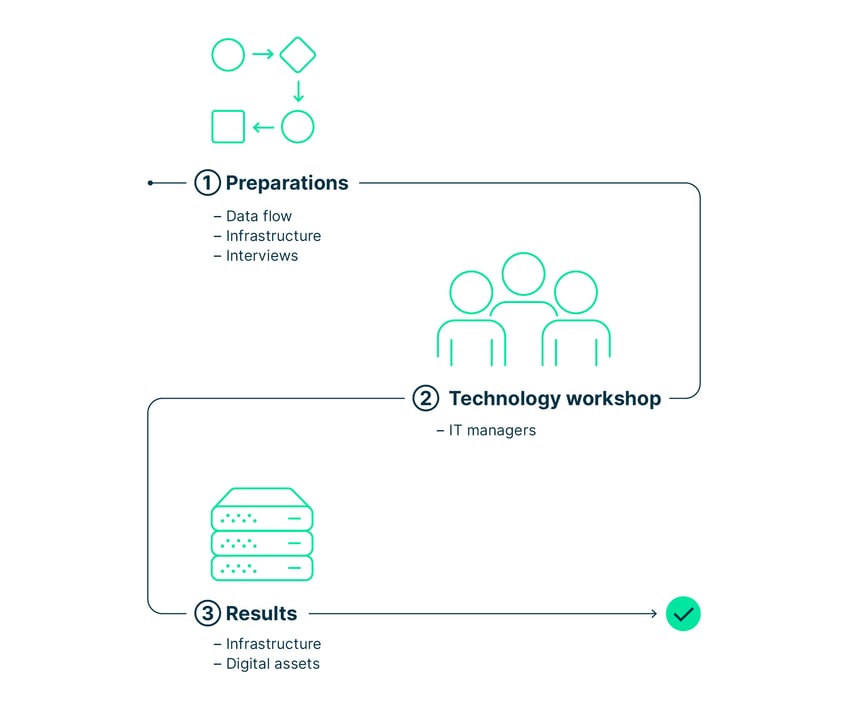

Schritt 2: Ermitteln Sie Ihre Assets – sie könnten im Visier von Angreifern sein

Analysieren Sie nun sorgfältig die Bedrohungsszenarien, die Sie für die Cybersicherheit ermittelt haben. Dafür müssen Sie die digitale Architektur des Unternehmens verstehen und abbilden.

Letztlich wollen Sie wissen, welche kritischen Geschäftsprozesse digitalisiert sind, und die damit verbundenen technologischen Assets verstehen.

Tragen Sie zunächst alle Unterlagen zusammen, die Sie über Architektur und Datenflüsse finden. Befragen Sie anschliessend die IT-Verantwortlichen, um die wichtigsten digitalen Prozesse und Datenflüsse im Detail zu verstehen.

Nun sind Sie bereit für den Technologie-Workshop. Laden Sie den Head of IT, den CIO und CISO ein und visualisieren Sie gemeinsam die kritischen Geschäftsprozesse als digitalen Workflow. Auf diese Weise ermitteln Sie die digitalen Systeme – d.h. potenziellen Ziele –, die mit den geschäftlichen und digitalen Assets verbunden sind. Skizzieren Sie zudem die Informationsflüsse. So erarbeiten Sie eine Definition der digitalen Architektur.

Nach der technologischen Analyse haben Sie

- eine Liste aller digitalen Assets und Datenflüsse erstellt

- alle Assets in Daten übertragen (in Bewegung, im Ruhezustand, in Gebrauch)

- Kenntnis der digitalen Systemarchitektur

- Kenntnis darüber, wie die Systeme konfiguriert sind, die Teil der Architektur bilden

- die Fähigkeit, die Angriffsfläche abzuleiten, welche die digitalen Assets bieten

- eine Liste der Anforderungen an Resilienz und Abstimmung erstellt

- eine Liste der Bedrohungen zur Hand

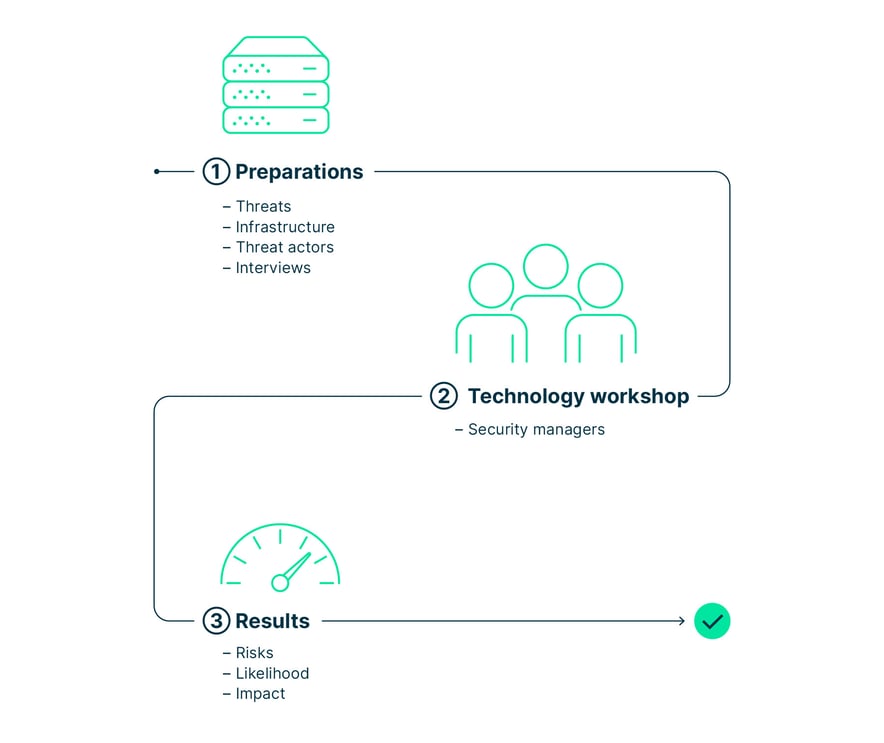

Schritt 3: Machen Sie sich mit Cyberrisiken vertraut

Hier lautet die Schlüsselfrage: Wo biete ich Angriffsfläche? Das finden Sie heraus, indem Sie den potenziell zugänglichen Perimeter Ihrer digitalen Infrastruktur präzis ermitteln und analysieren.

Mit einer Analyse der Netzwerkdiagramme, -infrastruktur und -systeme verschaffen Sie sich einen Überblick. Sie hilft Ihnen zudem, die Risiken, denen Ihr Unternehmen ausgesetzt ist, zu verstehen und zu quantifizieren.

Zeit für einen Security Workshop. Auf Ihrer Gästeliste sollten Vertreter aus den Fachbereichen, der IT und der Security stehen. Ermitteln Sie im Team die Cyberrisiken. Als Basis dient eine Kombination von Assets, der daraus resultierenden Angriffsfläche und aussagekräftigen Bedrohungsszenarien.

Am Ende von Schritt 3 haben Sie

- eine detaillierte Übersicht über die Sicherheitsarchitektur und die digitalen Systeme gewonnen

- das Wissen, um die Risiken gemäss ihrer Bedeutung einzustufen

- das Wissen, um die Liste mit den priorisierten Risiken mit den Fachvertretern zu validieren

Schritt 4: Erhöhen Sie die Sicherheit

Sie haben bereits ein grosses Stück geschafft … bringen Sie die Mission nun zu Ende. Definieren Sie konkrete Massnahmen zur Risikominderung und validieren Sie sie mit den Fachvertretern. Damit schaffen Sie die Voraussetzungen, um innert nützlicher Frist eine Roadmap zu erstellen und Sicherheitskontrollen einzuführen.

Analysieren Sie zunächst für jedes ermittelte Risiko dessen Eintrittswahrscheinlichkeit und Auswirkung. Auf Basis des Resultats definieren Sie gemäss Best Practices Massnahmen, um jedes einzelne Risiko zu senken.

Laden Sie die IT- und die Sicherheitsverantwortlichen zu einem Planungsworkshop ein, um die Einführung der Massnahmen zu koordinieren.

Wie gehen Sie am besten vor?

- Definieren Sie für jedes Risiko Sicherheitskontrollen und berechnen Sie das Restrisiko

- Legen Sie Budget und Zeitrahmen für die Einführung jeder Kontrolle fest

- Validieren Sie die Budgetvorgaben und andere Einschränkungen für jede Kontrolle mit den Fachvertretern

-

Vergewissern Sie sich, dass die Fachvertreter die Restrisiken akzeptieren

Sie sind fast am Ziel.

Setzen Sie zum Endspurt: Erstellen Sie ein Backlog mit den prioritären Sicherheitskontrollen sowie einen Einführungsplan!

Da Sie bis zum Ende durchgehalten haben …

… sollten Sie nun erst recht keine Zeit mehr verlieren. Bringen Sie Ihre unternehmensweiten Teams beim Thema Cybersecurity auf einen Nenner: Fachbereiche, Architektur, Entwicklung, Betrieb und Analyse.

Der Top-down Approach ermöglicht eine Abstimmung auf Unternehmens- und auf Funktionsebene. Damit rücken die angestrebte digitale Resilienz und Sicherheit in Griffweite.

Entscheiden Sie bei der Wahl der unternehmensweiten Sicherheitskontrollen aus geschäftlicher Perspektive. Wenn der fachliche Input Priorität hat, wird ein ordnungsgemässes Risikomanagement auf Basis des Top-down Approach problemlos akzeptiert. Das hilft Ihnen dabei, Ihre Cybersecurity-Abwehr zu stärken und die Sicherheitsprozesse effizienter zu gestalten.

Die Datensätze, die aus der Analyse der funktionalen Sicherheitskontrolle und der Modellierung der Angriffe entstehen, sind wertvoll für Analysten, Architekten und Ingenieure. Denn sie ermöglichen es, Taktik, Strategie, Prozesse und Architektur zu optimieren.