- Auf dieser Seite

- Was ist eine Cybersecurity-Kultur?

- Warum ist eine Cybersecurity-Kultur derart wichtig?

- Was macht eine gute Cybersecurity-Kultur aus?

- Wer verantwortet in Schweizer Unternehmen die Cybersecurity-Kultur?

- Wie bauen Sie in Ihrem Unternehmen eine Cybersecurity-Kultur auf?

- Typische Cyberangriffe und wie Sie sie erkennen

- 5 Beispiele von Unternehmen, die eine echte Cybersecurity-Kultur leben

- Die Mitarbeitenden sind und bleiben Ihr wichtigstes Kapital

Die Anzahl Cyberangriffe auf Unternehmen steigt munter weiter. Im 3. Quartal 2024 waren es weltweit 75%, in der Schweiz gar 114% mehr verglichen mit dem Vorjahresquartal. Jedes Unternehmen kann Ziel eines Angriffs werden. Grösse, Branche, Assets oder Anzahl Mitarbeitende spielen keine Rolle. Angreifer schlagen alle 11 Sekunden erfolgreich zu.

Indem sie vermehrt neue Technologien nutzen wie moderne Software-Applikationen, Cloud Computing und Internet of Things (IoT), vergrössern Unternehmen ihre Angriffsfläche weiter. Wie können Sie auf die Herausforderung reagieren und Ihre Assets schützen?

Setzen Sie bei den Menschen an. Denn sie sind es, die ein Unternehmen sicher machen. Sie benötigen deshalb die richtige Einstellung und das notwendige Wissen, um die Vermögenswerte ihres Arbeitgebers zu schützen.

Die Lösung ist eine fest verankerte Cybersecurity-Kultur. Wir zeigen, was es dafür braucht und wie Sie eine solche Kultur aufbauen können.

Was ist eine Cybersecurity-Kultur?

Eine Cybersecurity-Kultur umfasst die gemeinsame Denkweise, das Verhalten und die Praktiken von Einzelpersonen in Bezug auf die Cybersicherheit. Es geht darum, ein Umfeld zu pflegen, in dem jede einzelne Person – vom Geschäftsleitungsmitglied bis zum «normalen» Mitarbeitenden – versteht, wie wichtig Cybersecurity ist. Ein Umfeld, in dem alle helfen, die digitalen Vermögenswerte und Daten des Unternehmens vor Cyberbedrohungen zu schützen.

Eine Cybersecurity-Kultur umfasst die gemeinsame Denkweise, das Verhalten und die Praktiken von Einzelpersonen in Bezug auf die Cybersicherheit. Es geht darum, ein Umfeld zu pflegen, in dem jede einzelne Person – vom Geschäftsleitungsmitglied bis zum «normalen» Mitarbeitenden – versteht, wie wichtig Cybersecurity ist. Ein Umfeld, in dem alle helfen, die digitalen Vermögenswerte und Daten des Unternehmens vor Cyberbedrohungen zu schützen.

Für eine starke Cybersecurity-Kultur braucht es mehr als eine Reihe von Regeln oder Richtlinien. Die Mitarbeitenden müssen firmenweit ein Gefühl von gemeinsamer Verantwortung und Bewusstsein entwickeln.

Um diese gemeinsame Verantwortung zu stärken, eignen sich automatisierte Tools, die auf dem Human-Centered-Security-(HCS-)Ansatz basieren, z.B. ein Outlook-Feature, das vor Phishing-Versuchen warnt. Zusätzlich braucht es Schulungen, die das Sicherheitsbewusstsein fördern. Das können etwa Workshops sein, in denen Mitarbeitende lernen, wie sie einen Phishing-Versuch erkennen, das Einschleusen von Malware verhindern oder warum starke Passwörter so wichtig sind.

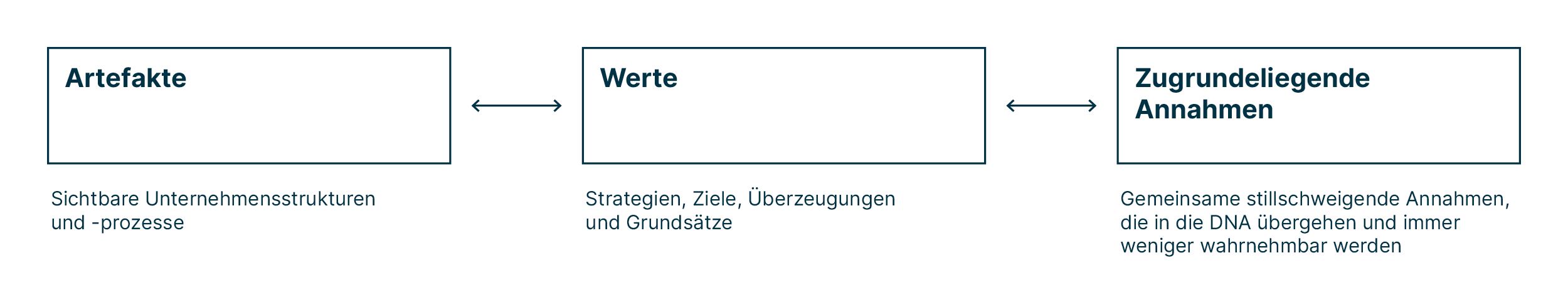

Die verschiedenen Ebenen der Kultur

Bei der Definition von «Kultur» ist es wichtig, zwischen den Ebenen zu unterscheiden, auf denen sie sich zeigt. Die Bandbreite reicht von Ebenen, auf denen die Kultur deutlich sichtbar und spürbar ist, bis hin zu Ebenen, auf denen unbewusste und grundlegende Annahmen tief verankert sind, die sich als Kern der Kultur definieren lassen. Auf den Ebenen dazwischen sind die unterschiedlichen Überzeugungen angesiedelt, die Mitglieder dieser Kultur gegenüber sich selbst und anderen vertreten.

Artefakte

Artefakte sind direkt erkennbare Dinge. Sie lassen sich beobachten, sind sichtbar und spürbar, zum Beispiel Strukturen und Prozesse. Sie stehen für die erste Ebene, die zeigt, «wie wir die Dinge hier handhaben».

Eine Richtlinie über die Informationssicherheit beispielsweise ist ein formeller Artefakt, der definiert, wie das Thema innerhalb eines Unternehmens geregelt ist.

Die erkennbaren Artefakte lassen vielerlei Rückschlüsse auf die Kultur zu, insbesondere die Cybersecurity-Kultur. Überlegen Sie sich ein paar Minuten, welches die sichtbaren Artefakte der Cybersecurity-Strategie Ihres Unternehmens sind. Finden Sie keine? Kennen Sie alle relevanten Dokumente und wissen, wo diese zu finden sind? Haben sämtliche Mitarbeitenden Kenntnis davon? Wenn nicht, ist in Ihrem Unternehmen wohl noch keine Cybersecurity-Kultur verankert.

Werte

Die Werte widerspiegeln sich in den offiziellen Statements Ihres Unternehmens zur Strategie, zu den Zielen, Überzeugungen und Grundsätzen. Ein solches Statement kann das Bekenntnis sein, die Privatsphäre der Nutzer und von deren Daten zu respektieren. Ebenso zeigen sich die Werte, Überzeugungen und Grundsätze in der Vision und im Leitbild.

Zugrundeliegende Annahmen

Gemeinsame stillschweigende Annahmen bilden die verborgene Schicht der Unternehmenskultur. Sie sind der Grund, weshalb sich diese nicht einfach durch eine neue Richtlinie ändern lässt. Die Annahmen entstehen über die Jahre. Sie widerspiegeln die Erfahrung und das für den Erfolg verantwortliche Wissen, die sich angesammelt haben.

Ist es zum Beispiel in einer Branche entscheidend, ein Produkt schnell einzuführen, entwickeln die Mitarbeitenden Strategien, um dies erfolgreich zu tun. Mit der Zeit gehen diese Strategien in die DNA des Unternehmens über, werden immer unbewusster und weniger wahrnehmbar. Da sie in der Vergangenheit massgeblich zum Erfolg beigetragen haben, kommt man so schwer dagegen an, zum Beispiel wenn sich das externe Umfeld verändert, wie es bei der Einführung der DSGVO 2018 der Fall war.

Warum ist eine Cybersecurity-Kultur derart wichtig?

Eine fest verankerte Cybersecurity-Kultur hilft, die wichtigsten Assets des Unternehmens zu schützen: dessen Daten. Im Gegensatz zu physischen Vermögenswerten wie Apparaturen, Gebäuden und auch Menschen sind Daten schwierig zu ersetzen. Die meisten Unternehmen verwenden Jahre darauf, Daten zu sammeln – und müssen dichtmachen, wenn sie sie verlieren.

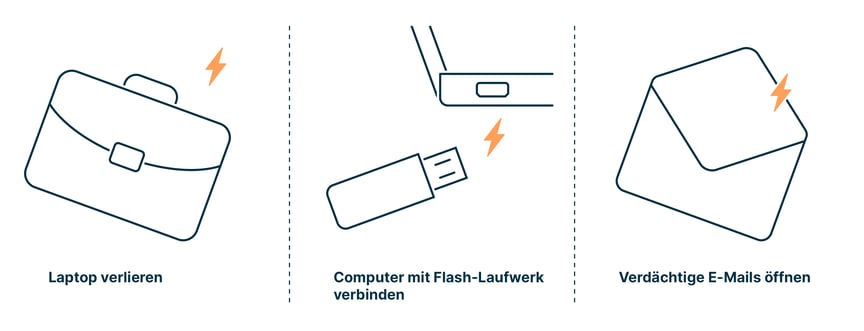

Für Unternehmen ist es daher überlebenswichtig, ihre Daten auf allen Ebenen zu schützen. Die gute Nachricht: Einfache Sicherheitsstandards, die alle Mitarbeitenden befolgen können, lösen den Grossteil der Probleme, denn 90% aller Cyberangriffe werden durch menschliches Versagen oder Verhalten verursacht. Mitarbeitende, die ihre Laptops verlieren, ihre Computer mit Flash-Laufwerken verbinden oder verdächtige E-Mails öffnen, gefährden mehr Unternehmen als bösartige Hacks von externen Angreifern.

Aus diesem Grund reicht es nicht, ein Vermögen für Hard- und Software wie Firewalls, Virenschutz und physische Barrieren auszugeben. Unternehmen müssen in ihre Mitarbeitenden investieren:

- indem sie sie mit automatisierten Tools und technischen Erkennungshilfen unterstützen und sie mit Human-Centered Security vertraut machen,

- indem sie Schulungen organisieren sowie Standards entwickeln und durchsetzen, die vor menschlichem (Fehl-)Verhalten schützen.

Was macht eine gute Cybersecurity-Kultur aus?

|

«Die beste Sicherheit ist die, die man nicht sieht und die es den Mitarbeitenden ermöglicht, produktiv zu sein.» Michel Sahli |

|

Eine starke Cybersecurity-Kultur ist entscheidend, damit ein Unternehmen seine Vermögenswerte, Daten und Systeme wirksam vor Cyberbedrohungen schützen kann. Es muss daher bei sämtlichen Mitarbeitenden ein kollektives Bewusstsein und Engagement für bewährte Cybersecurity-Verfahren (Best Practices) schaffen. Die folgenden Punkte tragen massgeblich zu einer starken Cybersecurity-Kultur bei:

Engagement des Führungsteams

Eine solide Cybersecurity-Kultur geht von der obersten Ebene aus. Das Führungsteam muss Cybersecurity zu einer Priorität machen, Ressourcen sprechen und sich zu Sicherheitsinitiativen bekennen. Es sollte als Vorbild agieren.

Verantwortung und Rechenschaft

Jede Person im Unternehmen sollte die Verantwortung verstehen, die sie für die Cybersecurity trägt. Wird die Eigenverantwortung für die Sicherheit gefördert, sind die Mitarbeitenden wachsamer.

Bewusstsein und Schulung von Mitarbeitenden

Regelmässige Schulungen, um das Bewusstsein der Mitarbeitenden für Cybersicherheit zu schärfen, sind essenziell. Die Mitarbeitenden erkennen die Bedeutung von Cybersecurity sowie gängige Bedrohungen wie Phishing-Angriffe und wissen, wie sie angemessen auf Vorfälle reagieren.

Meldung von Sicherheitsvorfällen

Es ist entscheidend, eine Kultur zu schaffen, die Mitarbeitende ermutigt, verdächtige Aktivitäten oder mögliche Sicherheitsvorfälle zu melden – ohne dass sie Angst vor negativen Konsequenzen haben müssen. Dieses Frühwarnsystem hilft, potenzielle Bedrohungen zu entschärfen.

Incident Response Plan

Ein gut dokumentierter Incident Response Plan ermöglicht es, rasch und koordiniert auf einen Cybersecurity-Vorfall zu reagieren. Mitarbeitende sollten wissen, dass es einen solchen Plan gibt und was ihre Rolle ist bei einem Zwischenfall.

Klare Sicherheitsrichtlinien und -prozesse

Unternehmen sollten umfassende und klare Sicherheitsrichtlinien und -prozesse einführen, die auf bewährten Praktiken beruhen. Die Richtlinien sollten u.a. den Umgang mit Daten, die Verwaltung von Passwörtern und die angemessene Nutzung von Technologien regeln.

Datenschutz und Schutz der Privatsphäre

Zentrale Elemente einer starken Cybersecurity-Kultur sind die Einhaltung von Bestimmungen über den Datenschutz und die Wahrung der Privatsphäre sowie der Schutz sensitiver Informationen.

Stete Verbesserung

Das Cybersecurity-Umfeld verändert sich laufend. Es empfiehlt sich, eine Umfeld zu fördern, das eine stete Verbesserung ermöglicht, zum Beispiel indem Mitarbeitende aus Sicherheitsvorfällen lernen und sich über Bedrohungen und bewährte Praktiken auf dem Laufenden halten.

Wenn Unternehmen diese Punkte beachten, können sie eine Kultur verankern, die ihre Widerstandskraft gegenüber Cyberbedrohungen stärkt sowie ihr Geschäft, ihre Kunden und Interessengruppen schützt.

Wer verantwortet in Schweizer Unternehmen die Cybersecurity-Kultur?

Eine nachhaltige Cybersecurity-Kultur erfordert, dass jede Person im Unternehmen – vom Geschäftsleitungsmitglied über den Berater bis hin zum einzelnen Mitarbeiter – Verantwortung dafür übernimmt, und zwar indem sie die Richtlinien kennt und befolgt.

Rollen und Verantwortlichkeiten in verschieden grossen Unternehmen

Wie wir soeben gesehen haben, müssen alle Interessengruppen am selben Strang ziehen, um eine Cybersecurity-Kultur zu etablieren. Die folgenden Gruppen und Funktionen spielen in der Regel eine Schlüsselrolle:

Allgemein und in Grossunternehmen (250+ Mitarbeitende)

Geschäftsleitung und Führungskräfte

Mitglieder der Geschäftsleitung, des Managements und des Verwaltungsrats spielen eine zentrale Rolle dabei, das Terrain für Cybersecurity zu ebnen. Ihr Engagement für Cybersecurity-Initiativen, die Bereitstellung von Ressourcen und die Vermittlung der Bedeutung von Sicherheit bilden die Grundlage der Kultur.

Chief Information Security Officer (CISO)

Der CISO bzw. sein Pendant verantwortet die übergeordnete Cybersecurity-Strategie im Unternehmen. Er ist federführend bei der Ermittlung der Risiken, der Einführung von Sicherheitsmassnahmen und der Gewährleistung der Compliance mit den geltenden Bestimmungen. Der CISO gestaltet die Cybersecurity-Kultur massgeblich mit.

Human Resources

Die HR-Abteilungen gewährleisten, dass die Mitarbeitenden zu Cybersecurity-Richtlinien und -Praktiken geschult werden. Sie können Schulungen durchführen, Richtlinien für das sichere On- und Offboarding von Mitarbeitenden erstellen und das Bewusstsein für Cybersicherheit in die Entwicklungs- und Weiterbildungsprogramme des Unternehmens integrieren.

IT Teams

IT Teams führen technische Sicherheitsmassnahmen ein, sind für die Netzwerk- und Systemsicherheit zuständig und reagieren unmittelbar, wenn es zu einem Zwischenfall kommt. Sie tragen zur Cybersecurity-Kultur bei, indem sie den Mitarbeitenden die notwendigen Tools und Systeme bereitstellen, um sicher zu arbeiten, und indem sie die Sicherheitsrichtlinien durchsetzen.

Kommunikations- und Ausbildungsteams

Diese Teams sind verantwortlich dafür, die Programme zu erstellen und zugänglich zu machen, um das Bewusstsein der Mitarbeitenden für Cybersecurity zu schärfen. Sie stellen sicher, dass die Mitarbeitenden die Risiken verstehen, Bedrohungen wie einen Phishing-Angriff erkennen und sich der richtigen Vorgehensweise bewusst sind.

Mitarbeitende

Jede einzelne Person im Unternehmen ist ein wichtiger Bestandteil der Cybersecurity-Kultur und muss dazu verpflichtet, darin geschult und motiviert werden, sich an bewährte Praktiken zu halten. Wird das Gefühl der persönlichen Verantwortung gestärkt, hilft das dabei, eine Kultur der Wachsamkeit zu entwickeln.

Interne Revisoren und Compliance-Teams

Diese Teams prüfen, ob und wie das Unternehmen die Sicherheitsrichtlinien und die gesetzlichen Vorgaben einhält. Sie ermitteln Verbesserungspotenzial und sorgen dafür, dass die Cybersecurity-Kultur wirklich gelebt wird.

Rechts- und Risikomanagement-Abteilungen

Die Rechts- und die Risikomanagement-Abteilung arbeiten Hand in Hand um zu gewährleisten, dass die Cybersecurity-Prozesse den gesetzlichen und den regulatorischen Anforderungen entsprechen. Die Teams beurteilen zudem die potenziellen rechtlichen und finanziellen Risiken, die mit Sicherheitsverletzungen verbunden sind.

Funktionsübergreifende Zusammenarbeit

Die Zusammenarbeit verschiedener Abteilungen wie IT, HR, Recht und Kommunikation ist entscheidend für die Entwicklung einer einheitlichen und wirksamen Cybersecurity-Kultur. Ein koordiniertes Vorgehen sorgt dafür, dass die Sicherheit in sämtliche Bereiche und auf allen Stufen des Unternehmens einfliesst.

Kleine und mittlere Unternehmen (10–249 Mitarbeitende)

In kleineren Unternehmen sind in der Regel verschiedene Funktionen und Personen für die Cybersecurity zuständig, da Ressourcen und Struktur kein spezielles Team erlauben. Solche Unternehmen können sich Unterstützung holen oder mit anderen Anbietern absprechen.

Massgebliche Unterschiede zwischen der Cybersecurity-Kultur von KMU und Grossunternehmen

Die Cybersecurity-Kultur kann sich zwischen KMU und Grossunternehmen wesentlich unterscheiden. Ausschlaggebende Faktoren sind zum Beispiel Ressourcen, Organisationsstruktur, Risikobereitschaft und regulatorische Anforderungen. Die folgende Tabelle zeigt die wichtigsten Unterschiede:|

|

Kleine und mittlere Unternehmen |

Grossunternehmen |

|

Ressourcen |

|

|

|

Organisationsstruktur |

|

|

| Risikobereitschaft |

|

|

|

Regulatorische Anforderungen |

|

|

|

Schulung der Mitarbeitenden |

|

|

|

Verwaltung von Anbietern und Lieferanten |

|

|

|

Kommunikation und Zusammenarbeit |

|

|

|

Incident Response |

|

|

|

Technologieinfrastruktur |

|

|

|

Kulturelle Einflüsse |

|

|

Die Tabelle bietet eine allgemeine Übersicht. Tatsächlich können die Unterschiede sowohl innerhalb von kleinen als auch innerhalb von grossen Unternehmen beträchtlich sein. Da sich die Cybersecurity-Landschaft zudem stetig wandelt, werden sich Unternehmen aller Grössen zunehmend bewusst, wie bedeutend solide Praktiken sind, um Assets, Ruf und das Vertrauen der Kunden zu schützen.

Wie bauen Sie in Ihrem Unternehmen eine Cybersecurity-Kultur auf?

Wenn Sie eine nachhaltige Cybersecurity-Kultur aufbauen wollen, ist das kein einmaliges Ereignis, sondern ein permanenter Prozess, der sich künftig auszahlt.

Mit einer solchen Kultur steuern Sie, wie Ihre Mitarbeitenden mit Daten umgehen. Folglich erkennen und vermeiden die Mitarbeitenden Aktivitäten, die das Unternehmen und seine Assets gefährden könnten.

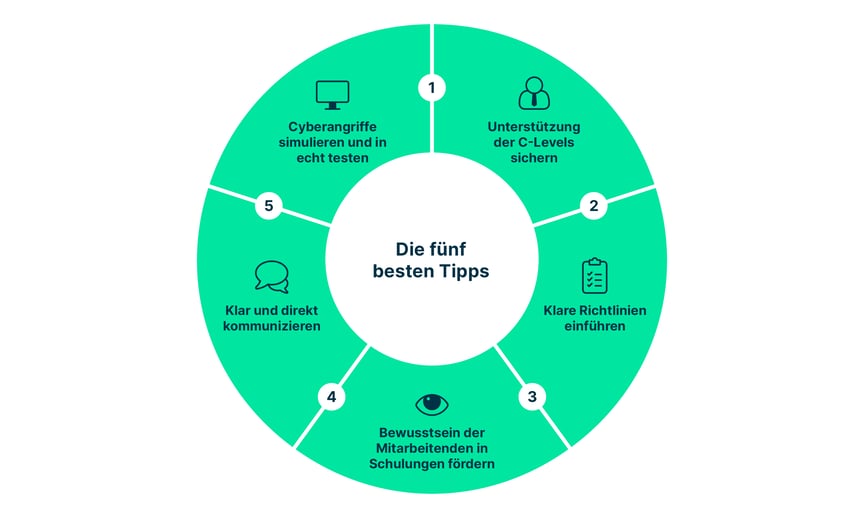

Fünf praktische Tipps, wie Sie eine Cybersecurity-Kultur aufbauen:

1. Sichern Sie sich die Unterstützung der C-Levels

Das Engagement des Leadership-Teams ist entscheidend, um eine Cybersecurity-Kultur zu verankern und eine echte Veränderung herbeizuführen. Genauer: ein Leadership-Team, das die Cybersecurity steuert, fördert und die Sicherheit zu einem festen Bestandteil der Firmenkultur macht.

Die sechs Grundsätze des Cybersecurity Management

Damit Ihre Cybersecurity-Initiativen erfolgreich sind, müssen Sie einen strukturierten Ansatz verfolgen. Diese Struktur beruht auf den folgenden sechs Leitprinzipien, von denen jedes einzelne wichtig ist und die zusammen eine solide Cybersecurity-Strategie bilden:

- Behandeln Sie Cybersecurity als Baustein des Risikomanagements

Führungskräfte müssen sich firmenweit für Cybersecurity einsetzen und sicherstellen, dass sie sich nahtlos in breitere Risikomanagementstrategien integrieren lässt. Die Führungskräfte spielen eine wichtige Rolle dabei, potenzielle Bedrohungen zu erkennen und zu handeln, bevor diese Wirklichkeit werden. - Machen Sie sich die rechtlichen Folgen von Cyberrisiken bewusst

Das Bewusstsein für die rechtlichen Folgen von Cybervorfällen ist elementar. Das Leadership-Team sollte diese kennen, um eine solide Abwehrstrategie zu entwickeln. - Stellen Sie sicher, dass Sie Zugang zu Fachwissen haben und ein regelmässiger Austausch stattfindet

Sicherheit erfordert umfangreiche Investitionen in Fachwissen. Dazu zählt nicht nur Geld, sondern auch Zeit, um die Verfügbarkeit von qualifizierten Mitarbeitenden und moderner Technologie zu gewährleisten sowie an Workshops teilzunehmen. Diese Ressourcen unterstützen sowohl interne Trainings als auch die Zusammenarbeit mit Dritten. - Sorgen Sie für einen passenden Rahmen für das Cyberrisiko-Management

Das Leadership-Team muss einen strukturierten Rahmen schaffen, der auf die spezifischen Bedrohungen und Schwachstellen des Unternehmens ausgerichtet ist. In der Schweiz kommen hier zum Beispiel der ISO/IEC-27001-Standard, das NIST Cybersecurity Framework und der BSI IT-Grundschutz infrage. Die Verfügbarkeit angemessener Personal- und technologischer Ressourcen ist ebenfalls zentral. - Analysieren Sie das Risiko und definieren Sie die Risikobereitschaft anhand der Ziele und Strategien

Die Risiken, die ein Unternehmen eingehen kann und will, sind bei jedem anders. Es ist Aufgabe des Leadership-Teams, diese Grenzen zu definieren. Es gewährleistet damit, dass die Cybersecurity-Strategie auf die breiteren Ziele und die Risikobereitschaft des Unternehmens abgestimmt ist. - Fördern Sie die firmenweite Zusammenarbeit und den Austausch bewährter Praktiken

Je besser die Zusammenarbeit, desto stärker die Cybersecurity. Das gilt sowohl inner- als auch ausserhalb des Unternehmens. Es geht nicht nur um den Austausch von Erkenntnissen und bewährten Praktiken zwischen Abteilungen, sondern auch um externe Veranstaltungen wie Workshops. Eine klare Kommunikation und eine Kultur des ständigen Lernens sorgen dafür, dass das Unternehmen geeint und wachsam gegenüber Bedrohungen ist.

2. Führen Sie klare Richtlinien ein und fördern Sie die Verantwortung

Ein Arbeitsort, an dem strenge Sicherheitsrichtlinien und -prozesse gelten, ist immer sicherer, effizienter und produktiver – vorausgesetzt jeder einzelne Mitarbeitende versteht und befolgt sie konsequent. Dies können Sie unterstützen, indem Sie die Verantwortung fördern.

Nehmen Sie die folgenden Sicherheitsanforderungen in die Richtlinie auf:

- Die Nutzung nicht vom Arbeitgeber bereitgestellter Hardware, Software oder Daten (z.B. externe USB-Speichermedien) ist untersagt.

- Die Nutzung firmeneigener Software oder Daten auf Geräten, die nicht von einem Dritten oder anerkannten Lieferanten bereitgestellt werden (z.B. auf persönlichen Geräten), ist untersagt.

- Die Nutzung firmeneigener Software oder Daten auf nicht genehmigten Speichermedien (z.B. Datei- oder Cloud-Dienste) ist untersagt.

Klären Sie zudem die folgenden Fragen:

- Zweck

Welche Themen beinhaltet die Richtlinie? Thematisiert sie das erwartete Verhalten bei der Nutzung von Computern und mobilen Geräten? - Kontext

Deckt die Sicherheitsrichtlinie neue Technologien und Praktiken ab? - Strenge

Untersagt die Richtlinie bestimmte Verhaltensweisen wie die Nutzung externer USB-Speichergeräte? - Compliance

Widerspiegelt die Sicherheitsrichtlinie bewährte Praktiken? - Verantwortlichkeit und Konsequenzen

Besteht bei einem Verstoss gegen die Sicherheitsrichtlinie die Möglichkeit, die betreffende Person zu suspendieren oder ihr zu kündigen?

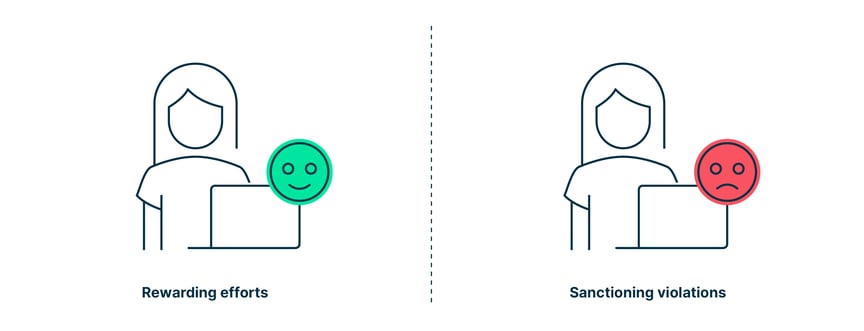

Verantwortung ist das A und O

Die Erfahrung zeigt, dass die Verantwortung den Kern einer Richtlinie bildet. Es gibt zwei Möglichkeiten, diese Verantwortung zu fördern: Bemühungen belohnen und/oder Verstösse bestrafen.

- Bemühungen belohnen

Schliesst eine Person eine obligatorische Schulung ab, anerkennen Sie die Leistung, gegebenenfalls mit einem konkreten Geschenk wie einem Gutschein für ein Nachtessen. Die Person wird ihren Kollegen von der grosszügigen Geste erzählen – und so andere motivieren. Dies ist ein Grund mehr, das Thema Sicherheit auf vergnügliche Art zu vermitteln und eine Schulung zum Beispiel mit einem Spiel zu beginnen.

Sie können Sicherheit gar als Karrierepfad anbieten und Mitarbeitenden die Möglichkeit geben, in eine spezielle Sicherheitsfunktion hineinzuwachsen.

- Verstösse bestrafen

Erfassen, prüfen und bestrafen Sie Verstösse angemessen, und zwar ungeachtet von Rang oder Position der betreffenden Person. Ermutigen Sie die Mitarbeitenden, Verstösse ihren Vorgesetzten zu melden, und stellen Sie sicher, dass diese die Meldung ernst nehmen. Der Schlüssel zu einem angemessenen Umgang mit Verstössen liegt in einem von Vertrauen geprägten Umfeld.

3. Fördern Sie das Bewusstsein der Mitarbeitenden für Cybersecurity in Schulungen

Eine Cybersecurity-Kultur lässt sich am besten verankern, wenn das Bewusstsein der Mitarbeitenden für die ernsthaften Folgen von Cyberangriffen geschärft wird. Auf diese Weise verstehen sie, weshalb sie bei ihrer täglichen Arbeit Sicherheitsrichtlinien befolgen müssen.

Cybersecurity-Schulungen unterstützen diesen Prozess wirksam. Am besten beziehen Sie die Mitarbeitenden in Form von Rollenspielen ein. Dabei befassen sie sich mit einem Sicherheitsproblem und erarbeiten eine Lösung im Einklang mit den Richtlinien.

Wichtig: Die Schulungen sollten auf das Zielpublikum zugeschnitten sein. Berücksichtigen Sie den Wissensstand der Abteilung, das Mass an Verantwortung sowie die Daten und die Tools, mit denen die Personen arbeiten. Beispielsweise benötigen Mitarbeitende ohne direkten Zugang zu Datenbanksystemen keine Schulung zur Datenbanksicherheit. Die Häufigkeit der Schulungen richtet sich nach den Bedürfnissen des Unternehmens und dem Lernfortschritt der Mitarbeitenden.

Vereinfacht gesagt, sollte der Inhalt einer Schulung wie folgt sein:

-

Verständlich

Vermitteln Sie praxisnahe und gut verständliche Inhalte.

-

Relevant

Berücksichtigen Sie das Zielpublikum. Eine Schulung zum Thema Kryptographie wäre zum Beispiel für HR-Mitarbeitende unwichtig.

-

Praktikabel

Vermitteln Sie den Mitarbeitenden konkret, wie sie in gängigen Situationen reagieren sollten. Wer von unterwegs oder zuhause aus arbeitet und dabei ein mobiles Gerät benutzt, dem sollte Folgendes bewusst sein:

-

Es besteht die Gefahr von Schulter-Surfen (shoulder surfing) – Sichtschutzfilter sind ein Muss

-

Öffentliche Netzwerke nur via VPN nutzen

-

Keine vertraulichen Telefongespräche im öffentlichen Raum

-

Firmendokumente nicht im Haushaltsmüll entsorgen

-

- Einprägsam

Ermöglichen Sie es den Mitarbeitenden, sich Fähigkeiten einzuprägen und zu üben. Zum Beispiel durch Verwenden eines sicheren Passworts und Beantworten von E-Mails oder Interagieren mit Personen ausserhalb des Unternehmens.

Bauen Mitarbeitende das richtige Wissen auf und entwickeln die Gewohnheit, sich regelmässig über bewährte Sicherheitspraktiken zu informieren, werden sie in der Lage sein, einen Vorfall zu erkennen und wirksam zu entschärfen. Um auf Nummer sicher zu gehen, unterstützen Sie Ihre Mitarbeitenden mit automatisierten Tools und technischen Erkennungshilfen.

4. Kommunizieren Sie klar und direkt zu Cybersecurity

Wenn es darum geht, auf Bedrohungen zu reagieren und sie zu entschärfen, ist Kommunikation entscheidend. Die Kanäle müssen bekannt, einfach und für alle zugänglich sein. Nur so ist es möglich, dem zuständigen Team verdächtige Aktivitäten unverzüglich zu melden. Sollte sich eine solche Aktivität als harmlos herausstellen, verzichten Sie darauf, den Mitarbeitenden zu kritisieren. Wenn Sie es tun, könnte dies die Person davon abhalten, künftig verdächtige Vorgänge zu melden.

Schlüsselfaktoren einer einfachen Kommunikation

Der wichtigste Faktor ist die fortwährende Kommunikation. Sie dient dazu, die Verfahren für sicherheitsrelevante Meldungen zu stärken und regelmässig die Fortschritte zu kommunizieren. Sowohl Mitarbeitende als auch Führungskräfte sollten miteinander besprechen, was gut läuft und was sie besser machen könnten. Eine teamorientierte Einstellung fördert das Empfinden, dass alle auf dasselbe Ziel hinarbeiten.

|

Dos |

Don'ts |

|

|

|

|

|

|

|

5. Simulieren Sie Cyberangriffe und testen Sie in echt

Weltweit testen Unternehmen ihre Mitarbeitenden mit vielfältigen Tricks. So erkennen sie, wie gut die Mitarbeitenden im Ernstfall reagieren und was sie tun, um den Vorfall zu melden und zu entschärfen. Die Simulation echter Cyberangriffe deckt zudem Schwächen auf und hilft jeder und jedem Einzelnen, sich zu verbessern.

Was die Infrastruktur betrifft, ist es wichtig, systematisch Penetrationstests durchzuführen, um die Schwachstellen in den Systemen zu ermitteln. Projektleiter mit einem gesunden Risikobewusstsein nutzen solche Tests vor jedem grossen Software-Release. Um diese Tests offiziell zu machen, empfiehlt sich eine Sicherheitsrichtlinie für Projekte. Je nach Testergebnissen sollten Sie Massnahmen ergreifen, um die IT-Infrastruktur für den Fall eines Angriffs zu stärken.

Typische Cyberangriffe und wie Sie sie erkennen

Ransomware and Malware

Mit Ransomware verschaffen sich Angreifer Zugang zum Netzwerk eines Unternehmens. Sie stehlen und/oder verschlüsseln Daten, zerstören Backups und installieren einen Fernzugriff. Da verschlüsselte Daten unbrauchbar sind, verlangen die Angreifer ein Lösegeld für die Entschlüsselung. Um den Druck zu erhöhen, drohen sie oft damit, sensitive Daten zu veröffentlichen.

Nur wenn ein Ransomware- oder Malware-Angriff frühzeitig erkannt wird, ist es möglich, den Schaden zu minimieren und die Verbreitung von Schadsoftware zu verhindern. Mit diesen Schritten erkennen Mitarbeitende einen solchen Angriff:

- Achten Sie auf unübliche Verhaltensweisen

Erscheint etwas ungewöhnlich, könnte das ein Hinweis auf einen Ransomware-Angriff sein. - Seien Sie vorsichtig mit E-Mails und Anhängen

Seien Sie skeptisch, wenn Sie ungebeten E-Mails erhalten, und prüfen Sie die Identität das Absenders, bevor Sie einen Anhang öffnen oder auf einen Link klicken. Achten Sie auf verdächtige E-Mail-Adressen, Tippfehler oder komische Formulierungen. - Achten Sie auf verschlüsselte Dateien

Halten Sie Ausschau nach Dateien mit Zusätzen wie «.encrypted» oder «.locked.». Können Sie nicht auf Ihre Dateien zugreifen oder erhalten eine Fehlermeldung, wenn Sie sie öffnen wollen, könnte dies ebenfalls ein Hinweis auf Ransomware sein. - Haben Sie ein Auge auf verstärkte Aktivitäten auf der Festplatte

Wenn Sie plötzlich eine erhöhte Aktivität auf der Festplatte bemerken – insbesondere wenn Sie keine ressourcenintensiven Programme nutzen –, könnte das ein Zeichen dafür sein, dass Ransomware Dateien verschlüsselt. - Passen Sie auf bei Pop-ups oder Nachrichten

Ransomware kann auf Ihrem Bildschirm eine Warnmeldung oder eine Lösegeldforderung für die Entschlüsselung Ihrer Dateien anzeigen. Reagieren Sie nicht auf diese Meldungen.

Phishing

Phishing ist die gängigste Methode, um Ransomware zu verbreiten. Beim Phishing bringen Angreifer die Nutzer via E-Mail dazu, einen Link anzuklicken, ein Passwort einzugeben, eine Datei herunterzuladen oder ein Makro auszuführen und schliesslich Malware zu installieren – was sie später alles ausnutzen. Diese Methode des Social Engineering kann gezielt auf eine Person angewandt werden, indem die Angreifer aus vielfältigen Quellen (z.B. Profilen auf sozialen Medien) Informationen über ihr Opfer sammeln.

Die Empfehlungen für Ransomware und Malware gelten auch für Phishing. Es gibt noch ein paar zusätzliche Möglichkeiten, wie Mitarbeitende einen Phishing-Angriff erkennen:

- Prüfen Sie die E-Mail-Adresse des Absenders

Bei Phishing ahmen die Angreifer oft echte E-Mail-Adressen nach. Schauen Sie genau hin, ob die Adresse mit der offiziellen Domain des Unternehmens übereinstimmt. Achten Sie insbesondere auf Tippfehler oder Abweichungen. - Schauen Sie URL an

Fahren Sie mit dem Mauszeiger über allfällige Links im E-Mail (ohne darauf zu klicken), um die URL zu sehen. Vergleichen Sie sie mit der URL der offiziellen Website. Nehmen Sie sich in Acht vor URLs, die gekürzte Versionen verwenden oder Sie auf unbekannte Domains weiterleiten. - Widerstehen Sie dringenden Anfragen

«Phisher» setzen oft Druck auf, um eine Person zu einer sofortigen Handlung zu verleiten. Seien Sie vorsichtig, wenn in einem E-Mail eine schnelle Antwort gefordert, mit Kontoschliessung gedroht oder eine Belohnung versprochen wird. - Suchen Sie nach Grammatik- und Schreibfehlern

Phishing-Mails enthalten üblicherweise grammatikalische und Tippfehler sowie merkwürdige Formulierungen. Seriöse Unternehmen achten bei der Kommunikation auf Qualität. - Seien Sie wachsam bei Anfragen zu persönlichen oder finanziellen Daten

Seriöse Unternehmen fordern Sie nie auf, sensible Daten wie Passwörter, Kreditkarten- oder AVH-Nummern via E-Mail bekanntzugeben. Kontaktieren Sie das Unternehmen über die offiziellen Kanäle, wenn Sie unsicher sind, anstatt auf das E-Mail zu antworten. - Achten Sie auf die Anrede

In einem Phishing-E-Mail werden Sie üblicherweise unpersönlich angesprochen, z.B. mit «Sehr geehrter Kunde», anstatt mit Ihrem Namen. Vertrauenswürdige Unternehmen sprechen Sie mit Ihrem Namen an.

Ausnutzen von Schwachstellen

Bei sogenannten Vulnerabilities handelt es sich um Schwachstellen in der Computer-Hardware oder -Software, die die Sicherheit des Gesamtsystems beeinträchtigen. Indem Angreifer diese Schwachstellen ausnutzen, verschaffen sie sich Zugang zum System, stehlen Daten und installieren Schadsoftware, mit der sie die volle Kontrolle übernehmen, auf andere Systeme übergreifen und sogar das ganze Netzwerk kontrollieren können.

Die Mitarbeitenden spielen hier eine Schlüsselrolle, da sie die erste Abwehrlinie darstellen. Neben den Empfehlungen oben helfen die folgenden Massnahmen dabei, mögliche Angriffe zu erkennen:

- Prüfen Sie die Quelle

Wenn Sie ein Kollege, eine Vorgesetzte oder gar eine höhergestellte Person um sensible Daten oder eine ungewöhnliche Aufgabe bittet, überprüfen Sie die Anfrage über einen separaten Kommunikationskanal, bevor Sie etwas unternehmen. - Beobachten Sie den Netzwerkverkehr

Wenn Sie ungewöhnliche Netzwerkaktivitäten feststellen wie unerwartete ausgehende Verbindungen oder enorme Datenübermittlungen, melden Sie es Ihrem IT/Security Team. - Achten Sie auf ungewöhnliches Verhalten

Achten Sie auf abnormales Verhalten auf Ihrem Computer oder in Ihrem Netzwerk, zum Beispiel unbefugte Software-Installationen, eine plötzliche Verlangsamung oder Systemabstürze. - Melden Sie verdächtige Aktivitäten

Wenn Sie irgendeine Art von Cyberangriff oder unbefugtem Zugriff vermuten, melden Sie es unverzüglich Ihrem IT oder Security Team. Die Zeit ist ein entscheidender Faktor bei der Reaktion auf mögliche Bedrohungen.

2 Beispiele von Schweizer Unternehmen, bei denen Cybersecurity Teil der DNA ist

Proton

Das Schweizer Unternehmen Proton stellt für Millionen von Privatpersonen und Firmen gratis Open-Source-Technologie bereit, um den Schutz der Privatsphäre, die Sicherheit und die Freiheit im Internet zu erweitern. Die Dienstleistungen von Proton umfassen E-Mail, Kalender, Speicherung von Dateien sowie VPN – alles benutzerfreundlich, verschlüsselt und aufgebaut auf dem Prinzip der Daten und Regeln der Nutzer.

ProtonMail zum Beispiel bietet für E-Mails durchgängige Verschlüsselung, d.h. nur Sender und Empfänger haben Zugriff auf den Inhalt der Nachricht. ProtonVPN will sicheres und privates Surfen im Internet ermöglichen, indem es den Internetverkehr und das Routing durch ein Netzwerk geschützter Server verschlüsselt.

Die Privatsphäre der Nutzer wird neben der Verschlüsselung durch Open-Source Code und das Schweizer Datenschutzgesetz gewährleistet. Im Gegensatz zu den meisten anderen Technologieunternehmen zieht Proton keinen Vorteil aus den Nutzerdaten.

![]()

Decentriq

Decentriq ist ein Spin-off der Universität St. Gallen und stellt eine Plattform für die Zusammenarbeit mit Daten in sogenannten «data clean rooms» bereit. Dabei handelt es sich um einen neutralen Ort, an dem sich sensible Daten in einem sicheren Rahmen in verschlüsselter Form kombinieren und analysieren lassen.

Unternehmen laden verschlüsselte Datensätze hoch und definieren im Detail, wie die Daten genutzt und welche Analyseergebnisse freigegeben werden dürfen. Die Daten bleiben während dem gesamten Prozess verschlüsselt und für die anderen Teilnehmer, einschliesslich Decentriq, unsichtbar. Der Owner behält folglich die volle Kontrolle über seine Daten. Damit ermöglicht es Decentriq den Nutzern seiner Plattform, ihre Cybersicherheit zu stärken.

In einem vom Bundesamt für Rüstung (Armasuisse) geleiteten Projekt haben die Schweizerische Nationalbank, die Zürcher Kantonalbank sowie SIX, die Infrastrukturbetreiberin der Schweizer Börse, äusserst sensible Daten zu Phishing-Angriffen zusammengelegt. Auf diese Weise konnten die drei Finanzinstitute firmenübergreifend Bedrohungen ermitteln und ihre Abwehrstrategien vergleichen. Sie gewannen wertvolle Einblicke in die aktuellen Cyberbedrohungen, ohne sensible Daten offenlegen zu müssen.

Die Mitarbeitenden sind und bleiben Ihr wichtigstes Kapital

Für Unternehmen wird es künftig noch wichtiger, sich vor Cyberangriffen zu schützen. Dafür sorgt die fortschreitende Digitalisierung mit modernen Applikationen, Cloud Computing und dem IoT. Wird ein Unternehmen Opfer eines Datendiebstahls, droht ihm unter Umständen der Ruin. Der wirksamste Hebel, um dieser Gefahr entgegenzutreten, sind die Mitarbeitenden. Schärfen Sie deren Bewusstsein für die Cybersicherheit, übertragen Sie ihnen Verantwortung und binden Sie sie in eine fest verankerte Cybersecurity-Kultur ein. Sind alle Glieder der Abwehrkette fest miteinander verbunden, haben Angreifer keine Chance.