- Auf dieser Seite

- Was ist eine «Identity and Access Management»-Strategie?

- Wie entwickelt man eine IAM-Strategie?

- Was sind die häufigsten Herausforderungen einer IAM-Strategie?

- IAM-Strategie: Wie man sie verbessert

- Identity Fabric: Der ultimative IAM-Booster

- Sechs Anzeichen dafür, dass Sie Ihre IAM-Strategie optimieren müssen

- Gehen Sie auf Nummer sicher – verschaffen Sie sich den Überblick!

Im Jahr 2024 ist die Prüfung der digitalen Identität zu einem festen Bestandteil unserer Online-Aktivitäten geworden, sei es beim einfachen Kauf von Schuhen oder bei komplexen Geschäftsvorgängen. Klassische Ansätze für das Identitäts- und Zugriffsmanagement (Identity and Access Management, IAM) tun sich jedoch schwer, mit den Anforderungen einer nahtlosen Migration, verschiedenen Identitätsquellen und unterschiedlichen Arbeitsabläufen Schritt zu halten. Es ist deshalb höchste Zeit für Unternehmen, auf eine bahnbrechende Lösung zu setzen: Identity Fabrics.

In diesem Artikel führen wir die wichtigsten Anzeichen auf, die Ihnen zeigen, wann die Zeit reif ist, in Ihrem Unternehmen eine Identity Fabric einzuführen. Wir zeigen ebenso, wie das gelingt. Wir gehen nicht nur auf die Motivation, die Herausforderungen und die Vorteile ein, die mit einer Identity Fabric verbunden sind. Wir vermitteln auch ein gutes Verständnis der besonderen Merkmale, die Identity Fabrics von klassischen IAM-Lösungen unterscheiden.

Was ist eine «Identity and Access Management»-Strategie?

Eine «Identity and Access Management»-Strategie bildet einen strukturierten Rahmen für Richtlinien, Prozesse und Technologien, die Unternehmen einsetzen, um digitale Identitäten und deren Zugriffe auf Unternehmensressourcen zu verwalten.

In der zunehmend digitalen Welt ist IAM ein wichtiges Sicherheitselement für ein Unternehmen. Denn es hilft, sensible Daten und Systeme vor unbefugtem Zugriff zu schützen. Bekanntlich sind kompromittierte Anmeldedaten von Benutzer*innen das häufigste Ziel von Angreifern.

Eine IAM-Strategie besteht aus den folgenden Schlüsselkomponenten bzw. Säulen:

- Authentifizierung

Bei der Authentifizierung wird eine Identität überprüft. Das geschieht in der Regel anhand von Anmeldedaten wie Benutzername und Passwort. Heute wird sie durch zusätzliche Faktoren zur Multi-Faktor-Authentifizierung ergänzt. - Autorisierung

Bei der Autorisierung wird den Benutzer*innen der Zugriff auf die Ressourcen gewährt, die sie benötigen, um ihre Aufgaben und Zuständigkeiten wahrzunehmen. - Zugangsverwaltung

Zugangsverwaltung oder Access Management beschreibt die fortlaufende Überwachung und Verwaltung von Benutzerberechtigungen. Sie umfasst nicht nur die Gewährung und den Entzug von Zugriffsrechten, sondern auch die Überprüfung der Benutzeraktivitäten, um mögliche Sicherheitsrisiken zu erkennen und zu mindern. - Identity Governance

Identity Governance bedeutet, dass Identitäten während ihres gesamten Lebenszyklus verwaltet und gepflegt werden, vom Onboarding bis zum Offboarding. Dazu gehören die Bereitstellung und der Entzug von Zielkonten, die Verwaltung von Benutzerattributen sowie die Gewährleistung, dass die Benutzerinformationen im IAM-System stets korrekt und aktuell sind.

Eine IAM-Strategie hat erhebliche Vorteile: z.B. verringert sie das Risiko von Datenschutzverletzungen, verbessert so die Compliance, dank der Automatisierung die Effizienz und letztlich die Produktivität.

Wie entwickelt man eine IAM-Strategie?

Wie bei allen Elementen der Unternehmensarchitektur erfolgt auch die Entwicklung einer IAM-Strategie in einem iterativen Prozess. Er sollte aus den folgenden Schritten bestehen:

- Definieren Sie Ihre IAM-Ziele

Definieren Sie die Ziele, die das Unternehmen erreichen will, sowie die spezifischen Anforderungen an die Einhaltung von Vorschriften und an die Sicherheit. Ebenso, wie diese sich in die allgemeine Sicherheitslage und das Risikomanagement des Unternehmens einfügen sollen. - Machen Sie eine Bestandesaufnahme aller Assets

Ermitteln Sie dazu Ihre Vermögenswerte («Assets»), Anwendungen, Dienste und Datenspeicher. - Ermitteln Sie Ihre Nutzer*innen

Bestimmen Sie, wer auf welche Assets zugreifen muss, und kategorisieren Sie die Nutzer*innen anhand ihrer Rollen und Verantwortlichkeiten. Die Nutzer*innen sind nicht auf Mitarbeiter*innen oder eine bestimmte Personengruppe beschränkt. Es kann sich auch um Partner, externe Mitarbeiter oder Kunden handeln, die alle unterschiedliche Bedürfnisse aufweisen. Identitäten für technische Nutzer fallen ebenfalls darunter. Diese machen einen grossen Teil der Identitätsdaten aus, die verwendet werden in einer Applikation mit Mesh-Architektur, bei der die Dienste sicher kommunizieren müssen. - Definieren Sie die IAM-Funktionen

Definieren Sie auf der Grundlage Ihrer Benutzer*innen und Assets die Funktionen, die Ihr Unternehmen benötigt, um die gesteckten Ziele zu erreichen. - Erstellen Sie einen Plan für die Einführung

Der Plan dient als Wegweiser für die Integration der Technologien, die zu Ihren Anforderungen passen. - Setzen Sie die Strategie um

- Analysieren Sie die Wirksamkeit der Strategie, passen Sie sie an und fahren Sie mit der Umsetzung fort.

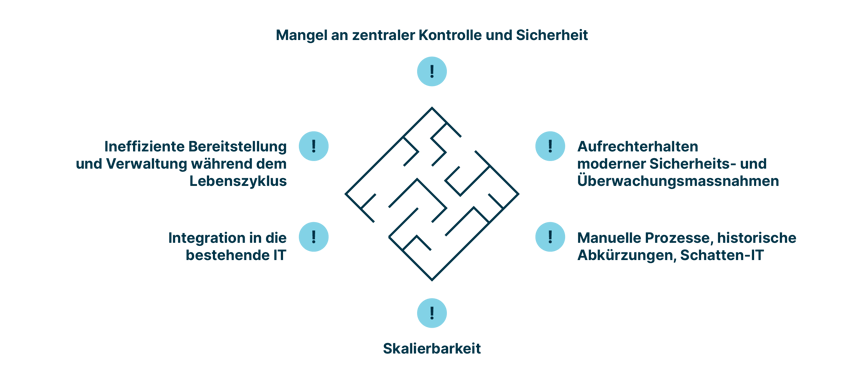

Was sind die häufigsten Herausforderungen einer IAM-Strategie?

|

«IAM ist ein zentraler Faktor für jedes Unternehmen und stellt neue Anforderungen an die Sicherheit. Doch auch Governance, Revision, Skalierbarkeit, Überwachung, Integration und weitere Faktoren sind bei einer IAM-Strategie zu berücksichtigen». Olivier Pallière |

|

Wir haben gesehen, dass IAM zu einem kritischen Element eines jeden Unternehmens geworden ist. Denn wir bewegen uns von der traditionellen IT-Sicherheit weg, bei der es möglich und normal war, sich auf Firewalls und spezielle Sicherheitskomponenten zu verlassen. Heute ist fast jeder Dienst öffentlich zugänglich. Dies gilt für Kundenanwendungen, wird aber auch für viele Firmenkunden zur Realität, die Cloud-Dienste wie Microsoft Office 365, Trello oder ein Miro Board nutzen. Die Infrastruktur, auf der diese Dienste laufen, wird zwar immer noch durch Firewalls geschützt, nicht aber die Anwendungen selbst.

Deshalb muss eine IAM-Strategie viele neue Anwendungsfälle und Bedrohungen einbeziehen, was zu neuen Herausforderungen in puncto Sicherheit führt. Die Sicherheit ist jedoch nur ein Element einer IAM-Strategie. Governance, Revision, Skalierbarkeit, Überwachung und Integration sind nur einige der weiteren Themen, die in eine IAM-Strategie einfliessen müssen. Je nachdem, was in den IAM-Zielen und -Funktionen als «Muss»-Anforderung gilt, lassen sich diese Herausforderungen klassifizieren.

Hier sind einige Beispiele, die wir aus zahlreichen konkreten Projekten kennen:

- Mangel an zentraler Kontrolle und Sichtbarkeit

Es ist schwierig, die Vorgänge in der IAM-Landschaft zu visualisieren, Vorfälle zu erkennen und den Gesundheitszustand der IAM-Funktionen zu ermitteln – vor allem an einem einzigen Ort. Viele verschiedene Akteure in einem Unternehmen müssen zusammenarbeiten, um einen klaren Überblick über eine IAM-Architektur zu erhalten. - Ineffiziente Bereitstellung und Verwaltung während dem Lebenszyklus

IAM automatisiert den Prozess zur Erstellung von Benutzerkonten und zur Verwaltung der Profile, der mühselig und komplex ist. Wenn Benutzer*innen «onboarded» werden, erhalten sie Zugriff auf diverse benötigte Teilsysteme, z.B. um Gebäude zu betreten oder sich am Arbeitsplatz anzumelden. Einige Zugänge und Konten funktionieren jedoch nicht ab Tag 1 im neuen Unternehmen. Hinzu kommt, dass Konten und Berechtigungen bestehen bleiben, nachdem Benutzer*innen oder ein Dienstkonto nicht mehr Teil der Organisation sind oder nicht mehr benötigt werden. - Integration in die bestehende IT

Unternehmen nutzen oft zahlreiche veraltete («legacy») Anwendungen. Diese in die IAM-Strategie zu integrieren, stellt eine Herausforderung dar, da Schnittstellen möglicherweise fehlen oder keine Standardprotokolle und APIs verwenden können. - Aufrechterhalten moderner Sicherheits- und Überwachungsmassnahmen

Wir haben festgehalten, dass die Definition einer IAM-Strategie ein iterativer Prozess ist. Er sollte laufend analysiert, überwacht und an die aktuellen Trends angepasst werden, etwa in Bezug auf Angriffe und Risikominderung. - Manuelle Prozesse, historische Abkürzungen, Schatten-IT

Sie können die beste Strategie erarbeiten und mit modernster Technologie umsetzen – ist sie zu umständlich, kompliziert oder einfach nur nervig, ist die Wahrscheinlichkeit gross, dass Ihr Prozess mittelfristig umgangen wird. Wir alle haben schon Erfahrung mit Schatten-IT gemacht, z.B. Mitarbeiter*innen, die ihr eigenes Gateway oder Wifi installieren, um den Proxy zu umgehen. - Skalierbarkeit

Skalierbarkeit oder vielmehr der Mangel an Skalierbarkeit ist eine weitere grosse Herausforderung einer IAM-Strategie, da sie die Umsetzung gefährden kann.

IAM-Strategie: Wie man sie verbessert

Wer einen ganzheitlichen Ansatz für IAM als zentrales Element einer Sicherheitsstrategie einführen will, muss primär seine Denkweise ändern. Wenn Sie es geschafft haben, konzentrieren Sie sich auf die folgenden Punkte:

- eine umfassende Identitäts-Governance einführen

- Multi-Faktor-Authentifizierung einführen

- regelmässige Audits durchführen

- die rollenbasierte Zugriffskontrolle nutzen

- die Nutzer*innen in Sicherheitspraktiken schulen

- IAM in das IT-Ökosystem integrieren

- die Prozesse automatisieren

- sich über Sicherheitsbedrohungen auf dem Laufenden halten

- einen Plan für die Reaktion auf Zwischenfälle («Incidence Response Plan») bereithalten

- mit Interessengruppen zusammenarbeiten, um IAM auf die Unternehmensziele abzustimmen

Die Zusammenarbeit zwischen den verschiedenen Akteuren im Unternehmen ist entscheidend, um die Skalierbarkeit zu gewährleisten und mögliche Fallstricke zu thematisieren. Ein solcher Fallstrick ist die Schatten-IT, d.h. die Nutzung von Anwendungen, Software oder Technologien, die nicht zugelassen sind. Daraus können Sicherheits- und Compliance-Risiken entstehen. Die nicht verwalteten Technologien erfüllen möglicherweise nicht die Sicherheitsstandards des Unternehmens, was zu Datenverletzungen führen kann.

Ein aktueller Trend, um eine IAM-Strategie zu optimieren und heutige Herausforderungen zu meistern, ist Identity Fabric.

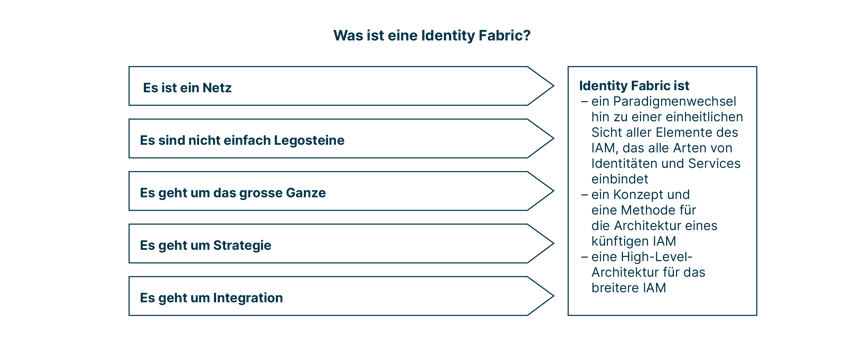

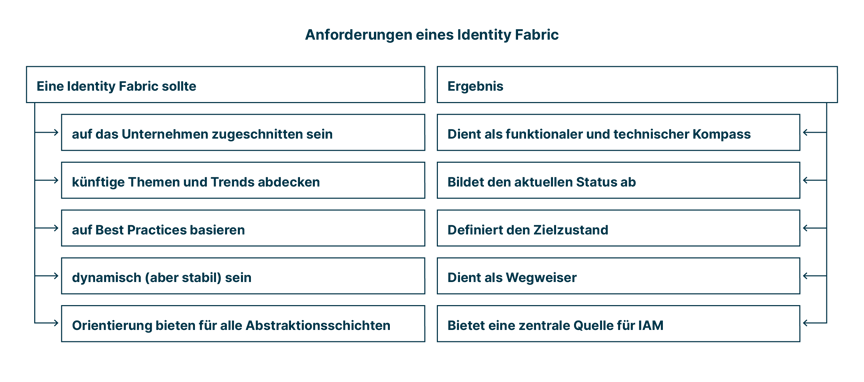

Identity Fabric: Der ultimative IAM-Booster

Identity Fabric ist ein innovatives Konzept bzw. eine Methode, die IAM revolutioniert. Als übergeordneter architektonischer Rahmen innerhalb des IAM verfolgt die Identity Fabric einen zentralisierten Ansatz, um einen Überblick über alle Nutzer*innen und deren Zugriffsrechte zu bieten. Diese einheitliche Sichtweise vereinfacht nicht nur die Verwaltung der Identitäten, sondern erhöht auch deren Sicherheit, da das Potenzial für unbefugte Zugriffe minimiert wird. Im Wesentlichen ermöglicht Identity Fabric eine strategische Gestaltung logischer IAM-Infrastrukturen, die effizienter und sicherer sind.

Moderne Anwendungen sind keine grossen monolithischen Blöcke mehr, sondern basieren auf einer Vielzahl von Micro Services. Diese sind in einem Service-Netzwerk organisiert, arbeiten zusammen und benötigen Zugang zu Identitätsdaten. Das sollte auf eine einheitliche Art und Weise dargestellt werden, um die Konsistenz im gesamten Unternehmen zu gewährleisten und eine zentrale Visualisierung und Identitätsverwaltung zu ermöglichen.

Die folgende Tabelle bietet einen Vergleich zwischen klassischem IAM und Identity Fabric:

| Traditionelles IAM | Identity Fabric | |

|

Dezentral |

Zentral |

|

|

History-basierte Ansicht |

Ganzheitliche aktuelle Ansicht |

|

|

Individuelle Risikobeurteilung |

Gesamthafte Risikobeurteilung |

|

|

Silo-basiert |

Kollaborativ |

|

So gelingt der Übergang von IAM zu Identity Fabric

Die Umstellung von einem klassischen IAM auf eine Identity Fabric ist ein strategischer Entscheid für Ihr Unternehmen. Mit diesen fünf Schritten gelingt der Wechsel:

- Schritt: Beurteilen

- Aktueller IAM-Status: Beurteilen Sie die Funktionalitäten und die Einschränkungen Ihres bestehenden IAM-Systems und wie es derzeit in Ihre IT integriert ist.

- Notwendigkeit einer Identity Fabric: Ermitteln Sie Ihre Geschäftsziele für die Einführung einer Identity Fabric. Berücksichtigen Sie Faktoren wie die Vielfalt der Identitäten (Mitarbeiter, Kunden, Partner), den Zugriff über Applikationen hinweg und den gewünschten Sicherheitsgrad.

- Schritt: Planen und gestalten

- Gap-Analyse: Analysieren Sie, wo es zwischen Ihren aktuellen IAM-Kapazitäten und den Möglichkeiten einer Identity Fabric Diskrepanzen gibt.

- Phasenweise Migration: Planen Sie eine schrittweise Migration, um Unterbrechungen zu minimieren. Eventuell können Sie die Kernfunktionen des IAM-Systems beibehalten und gleichzeitig bestimmte Bereiche in die Identity Fabric migrieren.

- Schritt: Umsetzen

- Wahl der Identity Fabric: Befassen Sie sich mit verschiedenen Identity-Fabric-Lösungen und beurteilen Sie sie anhand Ihres Bedarfs, Budgets und technischen Know-hows.

- Integration und Konfiguration: Integrieren Sie die Identity Fabric in Ihre bestehende IT-Infrastruktur und konfigurieren Sie Zugriffskontrollen und die Workflows.

- Schritt: Einführen und testen

- Pilotversuch: Testen Sie die Identity Fabric in einem Pilotversuch in einer kontrollierten Umgebung. So stellen Sie vor der vollständigen Einführung einen reibungslosen Betrieb sicher.

- Benutzerschulung: Schulen Sie Benutzer*innen und IT-Mitarbeiter*innen auf dem Identity-Fabric-System und seinen Funktionen.

- Schritt: Erneut bei Schritt 1 beginnen

- Führen Sie erneut eine Beurteilung durch und überwachen, messen und passen Sie die Identity Fabric laufend an.

Sechs Anzeichen dafür, dass Sie Ihre IAM-Strategie optimieren müssen

|

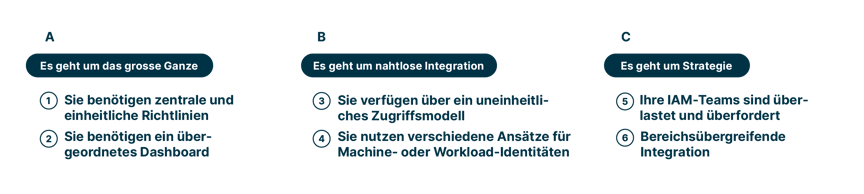

«Bei der Optimierung des IAM geht es um das grosse Ganze, nahtlose Integration und Strategie. Es gibt Anzeichen dafür, wann Sie handeln müssen: z.B. wenn Sie zentrale Richtlinien und ein übergeordnetes Dashboard benötigen, ihr Zugriffsmodell uneinheitlich ist oder Ihre IAM-Teams überlastet sind.» Christian Egli |

|

Gemäss meiner persönlichen Erfahrung als IAM-Architekt bei der SBB gibt es sechs zentrale Anzeichen, dass Bedarf an einer Identity Fabric besteht. Es handelt sich um die folgenden:

- Es geht um das grosse Ganze

Anzeichen 1: Sie benötigen zentrale und einheitliche RichtlinienKürzlich hat mich ein leitender Angestellter für Cybersicherheit gebeten, ihm in 10 Minuten sämtliche Richtlinien über den Zugriff auf unser IAM-System zu erklären. Ich musste einmal tief Luft holen, da wir über zahlreiche Richtlinien verfügen, die verschiedene Aspekte abdecken: z.B. Kunden- und Mitarbeiteridentitäten, Authentifizierung, Credential Management sowie rollen- und attributbasierte Zugriffskontrolle. Es war unmöglich, in so kurzer Zeit alle Richtlinien zu erörtern.

Obwohl ich zunächst nicht auf die Anfrage eingehen wollte, erkannte ich deren Bedeutung. Die Verwaltung von Richtlinien über verschiedene IT-Bausteine hinweg muss von einer übergeordneten Ebene erfolgen, sodass sich die Vorgaben zentral steuern und dezentral durchsetzen lassen. Es geht nicht um einzelne Richtlinien, sondern um das grosse Ganze.

Es ist daher ein guter Ansatz, die für das IAM zuständige Person zu bitten, die Richtlinien innerhalb von 10 Minuten zu erläutern. Tut sie sich schwer damit, kann dies ein Hinweis darauf sein, dass Sie eine Identity Fabric benötigen.

Anzeichen 2: Sie benötigen ein übergeordnetes Dashboard

Sprechen wir über den privilegierten Zugriff und seine Bedeutung, einschliesslich kritischer Konten wie Global Admin und Root. Wenn es um die Handhabung von IAM geht, konzentrieren wir uns oft nur auf unsere IAM-Landschaft. Wenn es jedoch um privilegierten Zugriff geht, müssen wir unsere Cloud-Umgebungen berücksichtigen, in denen zahlreiche Kubernetes-Cluster und ein grosser Teil unserer Anwendungen gehostet werden. Die Ingenieure, die diese Infrastrukturen verwalten, verfügen ebenfalls über einen privilegierten Zugang. Und obwohl unsere Cloud-Umgebungen durch Pipelines automatisiert sind, benötigen wir immer noch Personen mit privilegiertem Zugang zu unseren CI/CD-Umgebungen.

Einfach den privilegierten Zugriff auf einzelne Teilsysteme zu kontrollieren, reicht nicht aus. Wir brauchen ein zentrales Dashboard, um Lücken und Überschneidungen zu visualisieren und Konten mit zu vielen Berechtigungen zu ermitteln. Im Idealfall würde dieses Dashboard Heatmaps erstellen und Empfehlungen abgeben, wie sich die Probleme effizient lösen lassen.

- Es geht um nahtlose Integration

Befassen wir uns mit der Integration. Während sich Legosteine über Generationen hinweg mühelos zu einem bestehenden Element hinzufügen lassen, sind die Bausteine unserer IAM-Infrastruktur nicht immer so kompatibel.Anzeichen 3: Sie verfügen über ein uneinheitliches Zugriffsmodell

Um sich bei unseren Legacy-Anwendungen anzumelden, müssen Partner anderer Unternehmen ein SBB-Konto verwenden. Wenn wir jedoch neue SBB-Geschäftsanwendungen einführen, können diese Partner ihre eigenen Firmenkonten mit Single Sign-on über Identity Federation nutzen. Diese Mischung von Konten verdeutlicht die Uneinheitlichkeit unseres Zugangsmodells, die die Partner auch von aussen erkennen.

Anzeichen 4: Sie nutzen verschiedene Ansätze für Machine- oder Workload-Identitäten

Ein weiteres Anzeichen dafür, dass nicht alles integriert ist, sind unsere unterschiedlichen Ansätze für die Handhabung von Machine- oder Workload-Identitäten. Derzeit beziehen wir Zertifikate von verschiedenen PKIs, während OAuth2 zunehmend über unsere API-Management-Plattform verwendet wird. Dass eine klare Entscheidungsgrundlage für Entwickler und Architekten fehlt und dass die für das IAM und die Sicherheit zuständigen Personen Schwierigkeiten haben, den Überblick zu behalten, zeigt deutlich, dass eine bessere Integration notwendig ist.

Wenn wir diese Anzeichen einbeziehen, können wir auf eine durchgängigere und einheitlichere IAM-Infrastruktur hinarbeiten.

- Es geht um Strategie

Anzeichen 5: Ihre IAM-Teams sind überlastet und überfordert

Ein wichtiges Anzeichen dafür, dass Sie eine Identity Fabric einführen sollten, ist die Arbeitsbelastung Ihres IAM-Teams. Die Teams der SBB litten seit Jahren unter einer enormen Arbeitsbelastung. Aus diesem Grund haben wir von Self-Services bis hin zu Governance-Prozessen stark in die Automatisierung investiert, um unsere IAM-Ressourcen und unsere Effizienz zu optimieren.

Ein wichtiger Punkt war die Umwandlung unseres IAM-Teams von einem reinen Betriebs- in ein DevOps-Team sowie dessen Verstärkung mit mehreren Softwareentwicklern. Diese bringen eine andere Denkweise ein, die für die Einführung einer Identity Fabric unerlässlich ist: Es geht um mehr als nur um das Lösen von Problemen. Es geht um die strategische Entwicklung, Automatisierung und Umsetzung aller unter Anzeichen 3 und 4 genannten Integrationsaufgaben.

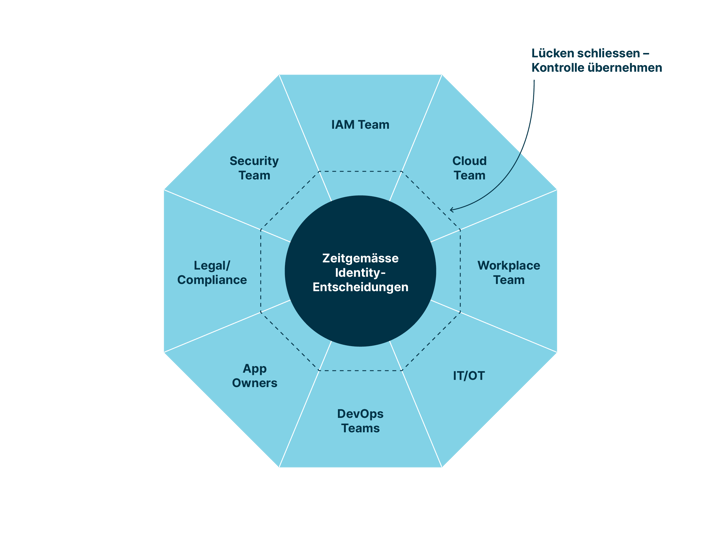

Anzeichen 6: Bereichsübergreifende Integration

IAM dehnt sich auf verschiedene weitere Bereiche aus, wie die folgende Grafik zeigt:

- Privileged Access Management (PAM) ist nicht nur für IAM ein Thema, sondern auch für Teams, die für die zentrale IT-Infrastruktur verantwortlich sind, z.B. Cloud-Teams.

- Um einen feingranularen Zugang durchzusetzen, benötigen wir verschiedene Signale von den Arbeitsgeräten unserer Mitarbeiter*innen wie Laptops und Mobiltelefonen. Die Zusammenarbeit mit unserem Workplace-Team, das die Geräte bereitstellt und verwaltet, ist daher entscheidend.

- Um Bedrohungen frühzeitig zu erkennen und darauf zu reagieren, arbeiten wir eng mit unseren Security- und anderen Teams zusammen.

Es ist wichtig zu beachten, dass diese Teams unterschiedliche Prioritäten haben, wobei die Informationssicherheit nicht ihr Hauptaugenmerk ist. Hier spielt der IAM-Architekt eine wichtige Rolle und übernimmt die Verantwortung. Die Einführung einer Identity Fabric hilft dabei, Lücken auf Unternehmensebene zu erkennen und zu schliessen, sodass die Anwender*innen das IAM durchgängig und sicher nutzen können.

Gehen Sie auf Nummer sicher – verschaffen Sie sich den Überblick!

Den digitalen Identitäten gehört die Zukunft. Wir wissen nun, welches die Eckpfeiler und die Herausforderungen einer IAM-Strategie sind und wie man eine solche entwickelt. In einer immer stärker digitalisierten Welt reicht dies jedoch nicht aus, um die Sicherheit Ihres Unternehmens zu gewährleisten. Wenn die oben beschriebenen 6 Anzeichen den Ist-Zustand Ihres Unternehmens widerspiegeln, ist es höchste Zeit, sich mit dem Thema Identity Fabrics auseinanderzusetzen. Zur Erinnerung: Identity Fabrics vermitteln einen Gesamtüberblick über alle Benutzer*innen und Berechtigungen, ermöglichen eine einfachere Risikobeurteilung sowie einen sicheren, nahtlosen und kontrollierten Zugang zu jedem Dienst für jede Identität.

Wenn Sie Ihr Unternehmen für zukünftige Herausforderungen fit machen wollen, sind Identity Fabrics die Technologie der Stunde.

Autoren

Olivier Pallière

Principal IAM Engineer, Adnovum

Christian Egli

IAM Architect, SBB